Aziende e rischio informatico, che fare? Risponde Assiteca

AZIENDE E RISCHIO INFORMATICO:

V+ CHIEDE “CHE FARE?” A EMANUELE CAPRA, ASSITECA

C’è un’altra guerra in corso, e si combatte qui a casa nostra, nelle nostre realtà e nelle nostre aziende. Infatti, proprio nel momento in cui scrivo (maggio 2022, ndr), leggo cronache crescenti su quella che il Copasir ha definito “guerra ibrida”, cioè un’offensiva cibernetica totale che sta coinvolgendo anche il nostro Paese.

Franco Gabrielli, sottosegretario alla Presidenza del Consiglio con delega alla sicurezza nazionale, ha parlato di un rischio di escalation degli attacchi informatici: “È nelle cose: e dobbiamo prepararci. Un po’ di tempo lo abbiamo perduto, i livelli e gli standard non sono così performanti, così come non siamo all’anno zero”.

Per capire meglio perché non parliamo di rischi “lontani”, limitati a soggetti politici o semplicemente ipotetici, vediamo qualche esempio: cosa è successo? Cosa potrebbe succedere? E: cosa potrebbe succedere a una PMI?

In parole semplici, gli hacker filorussi del collettivo Killnet hanno lanciato una cinquantina di attacchi cosiddetti DDoS (interruzioni distribuite del servizio) in poche ore. NTra gli obiettivi l’agenzia delle dogane, i ministeri degli Esteri e della Difesa, il portale del Consiglio Superiore della Magistratura. Poi sono finiti in down anche i portali degli aeroporti milanesi di Malpensa e Linate, Orio al Serio a Bergamo, Genova e Rimini. Di fatto attraverso l’invio di false richieste di accesso ai sistemi l’obiettivo era di sovraccaricarli, di fermarli: un’offensiva capillare che non ha comportato grandi effetti (finora), ma indubbiamente un’azione di forza che indica un chiaro intento dimostrativo.

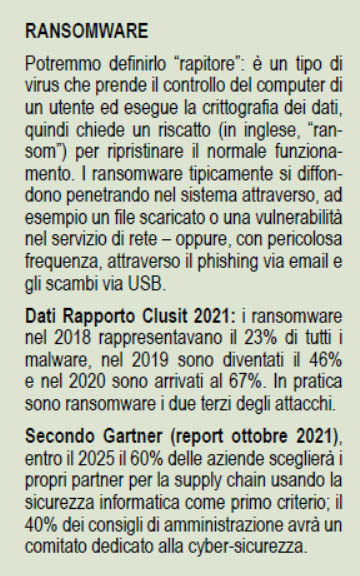

Queste avvisaglie rendono palpabile la possibilità di danni ben più gravi come quelli ransomware, cioè dei programmi immessi in siti e portali anche per bloccare proprio tutta l’attività, oltre che per accedere ai dati: un esempio classico è dell’agosto del 2021, con l’attacco portato ai sistemi della Regione Lazio che ha generato, come effetto più visibile ai cittadini, il blocco dei servizi erogati tramite i vari siti e portali web.

Bloccare un sistema sanitario o un aeroporto significa bloccare anche un intero sistema complesso, con ripercussioni ben oltre quelle, già gravi, sulla singola realtà attaccata.

Inutile dire che questo discorso vale per le aziende. E vale per tutte. E vale oggi: perché pochi casi finiscono sui giornali, ma c’è una guerra silenziosa che vede sempre più sotto attacco anche le PMI.

V+ ne ha parlato con Emanuele Capra, Responsabile Cyber Security e Business Continuity di ASSITECA, il primo broker italiano.

Prima di tutto: non è la prima volta che parliamo di rischi cyber su V+. Perché parlarne con Assiteca?

In Italia lavoriamo con circa 5.200 aziende di ogni settore e dimensione, le PMI sotto i 30 milioni di fatturato sono moltissime – e anche le realtà professionali.

L’esperienza sul campo ci dice che se le strutture grandi, volenti o nolenti, hanno previsto modalità di prevenzione e mitigazione del rischio, le piccole e anche medie sono ancora indietro – c’è ancora una scarsa percezione o una sottovalutazione del rischio, che invece riguarda davvero tutti.

Altro aspetto di vulnerabilità: mentre le grandi aziende - spesso ma non sempre – hanno una struttura informatica interna organizzata, le realtà piccole generalmente si affidano a esterni, a volte solo in caso di problemi: di fatto, mentre tutto diventa velocissimamente digitalizzato, a livello di sicurezza IT c’è poco. Troppe aziende e professionisti chiamano il broker, l’assicuratore o l’avvocato solo dopo aver avuto problemi!

Parlando di effetti: per le più piccole, quando sono colpite, il male è più grande.

RANSOMWARE: MODELLI DI ESTORSIONE

1. Rendere inutilizzabili i dati del soggetto attaccato, chiedendo un riscatto per riottenerne l’accesso.

2. Minacciare di divulgare i dati e di rendere pubblica la violazione (rischio anche reputazionale).

3. Minacciare di colpire i clienti della vittima e attaccare la supply chain, cioè i suoi fornitori di tecnologia (insomma con effetti domino oltre che sulla business continuity).

4. Compromettere l’infrastruttura e il codice sorgente del software.

A che livello è la consapevolezza delle aziende con cui lavorate direttamente?

A oggi siamo riusciti a proteggere con polizze e servizi di prevenzione circa 500 aziende, quindi circa il 10% del nostro portafoglio clienti. Un 50% direi che ci sta pensando.

C’è poi un 40% di aziende che non ha i requisiti minimi per essere assicurabile, e questo è un problema grave a prescindere: è indice di carenze o arretratezze diverse, e purtroppo molto diffuse.

Si pongono, quindi, più problemi: prevenzione, reazione, protezione, educazione – perché va detto, nel rischio informatico la consapevolezza è l’arma più potente. E la consapevolezza parte dalla testa, sia come presa di coscienza e intervento dell’imprenditore, sia poi, a cascata, nei comportamenti di ogni dipendente e collaboratore.

Al netto delle cronache di questi giorni, quali sono i fronti più esposti agli attacchi e ai tranelli cyber?

Va detto: le aziende non vogliono dire di aver subito furti di dati o incidenti, per tanti motivi, anche reputazionali, ma anche perché spesso non sanno fornire una “contabilità del sinistro”.

Gli incidenti principali sono tipicamente attacchi ransomware (cioè tesi a chiedere un riscatto), per creare malfunzionamenti o blocchi; in questi ultimi due anni sono diventati molto più dolorosi di prima (anche per le piccole aziende), perché i “cattivi” hanno imparato a capire dove farti male.

Altra malaugurata evoluzione: al furto dei dati sensibili, dei clienti ma non solo, oggi si è aggiunto il furto di know-how. Si rubano progetti, contratti… e, oltre a chiedere il riscatto, qui la minaccia è anche di venderli, o pubblicarli.

In sostanza: si può fermare tutto, si può perdere tutto.

Un esempio fra i tanti?

Si è parlato di aziende pubbliche come ospedali, ma il databreach colpisce anche aziende private e realtà che mai si pensavano nel mirino.

Un esempio noto è quello della Siae, che cura gli interessi di artisti e autori: in questo caso il ricatto era proprio di pubblicare i dati degli artisti – cellulari, iban, compensi percepiti… La società non ha pagato come richiesto e allora la richiesta di riscatto per i dati è arrivata a suoi iscritti.

Non sono poche le aziende che hanno dovuto negoziare… Perché anche se riesci a recuperare o ricostruite i dati, non sempre vuoi che vengano diffusi, o venduti.

Alcune voci della contabilità del sinistro?

Prima di tutto va detto che senza backup l’azienda è morta, e non parlo dei “piccoli” backup interni, è fondamentale avere backup offline oppure su cloud affidabili, come Amazon (AWS), per esempio.

Poi bisogna sapere cosa fare e non fare in caso di attacco: certi comportamenti possono peggiorare la situazione o renderne più difficile la risoluzione. Come dopo un incendio: bisogna disporre di strumenti e competenze specifiche.

Inoltre, va considerato che in media si perde come minimo una settimana di operatività – con strascichi che poi possono arrivare anche a sei mesi.

Ultimo, ma non meno importante: se l’azienda colpita ha dati di terzi si entra anche nella logica di avere un terzo danneggiato. Pensiamo solo agli aspetti del GDPR: ogni soggetto comporta una denuncia al Garante, ogni denuncia comporta 23 pagine…

Diciamo che, in sintesi, si sommano effetti diversi: il danno diretto, anche in termini di business interruption (non produco, non fatturo, non guadagno), il danno indiretto e il danno reputazionale, per gli effetti su clienti, stakeholder e mercato.

WIPER

Un nuovo possibile nemico è Hermetic Wiper, il primo malware ufficiale nella guerra lanciata dalla Russia contro l’Ucraina, e probabilmente è bastato il semplice accesso alla rete di un soggetto.

Per diverse peculiarità, questo malware o le sue varianti potrebbero diffondersi in altri Paesi o in altri target; questi attacchi non sono volti a chiedere riscatti. L’obiettivo, in questo caso, è distruggere i dati presenti su un dispositivo, e nessuna operazione di recupero dati è possibile.

Lo scenario è di guerra anche per chi è in pace. Ma quindi sono finite le “vecchie” problematiche, come le truffe?

Spiacente: si sono evolute. La truffa più tipica è il trasferimento indebito di fondi che coinvolge ancora anche a livelli “insospettabili” della gerarchia d’impresa.

Un esempio semplice: mi inserisco negli scambi di email con un fornitore e induco l’amministrazione a modificare l’IBAN (basta dire che è stato cambiato il cc) e dirottando il pagamento su un altro conto. Risultato? Io guadagno, tu azienda perdi sia i soldi che la faccia, perché risulta solo che non hai pagato.

Sembra incredibile, ma ci sono molti casi da 50 mila euro e più; c’è chi sa farlo così bene da avere stornato a suo favore anche un milione di euro – il che significa avere gabbato un titolare o un manager di alto livello.

Per non dire che una perdita così per l’azienda equivale a cinque volte tanto come fatturato…

La truffa è un altro aspetto del rischio informatico che può fare davvero tanto male, specie a una Pmi; eppure la loro percezione del rischio è bassissima.

Non è la prima volta che V+ parla con Assiteca, e ho la sensazione che siate, almeno spesso, più preoccupati voi delle aziende in merito a Continuità Operativa e prevenzione.

È vero. Spesso noi broker siamo più preoccupati delle imprese, che subiscono il danno, delle assicurazioni, che lo dovrebbero risarcire, e, a volte, forse anche delle associazioni di categoria, che dovrebbero fare più cultura e informazione…

Nelle aziende, forse, dipende anche da una questione anagrafica: il ricambio generazionale nelle PMI non è velocissimo e le generazioni più mature per forza di cose percepiscono meno concretamente queste nuove aree di rischio. La dipendenza delle imprese dai sistemi informatici, nel bene e nel male, è sempre più importante.

Per dare un’idea delle cose: nelle grandi aziende con programmi di prevenzione, solo nel 2% dei casi capita che i dipendenti forniscano una password a terzi in una campagna di phishing. Nelle piccole si arriva al 15% (anche se, a parziale consolazione, poi è facile capire chi sia stato).

Rendere le persone più sospettose e più attente significa più consapevolezza, quindi più sicurezza, e questo in realtà non è neppure molto costoso.

Quali sono i passi da fare per migliorare la sicurezza informatica nelle PMI?

In super sintesi: aumentare il grado di consapevolezza, a tutti i livelli.

Significa, innanzitutto, lavorare sulla formazione delle persone in azienda, così come si fa per la sicurezza sul lavoro.

Poi bisogna capire quali interventi minimi si possono fare: dal passaggio al cloud a un gestionale più evoluto, un nuovo software per l’amministrazione, la logistica… Restando aggiornato “compro” sicurezza.

Ci sono anche molti finanziamenti per le tecnologie 4.0, e bisognerebbe approfittarne!

Da parte nostra, diamo supporto sia con programmi di analisi e prevenzione, sia nella gestione delle emergenze, anche con servizi ad hoc H24. Perché “i cattivi” colpiscono soprattutto quando le aziende sono meno presidiate.

Naturalmente siamo attivissimi sui temi della formazione ed educazione, con webinar, iniziative e servizi abilitanti.

E su tutti questi fronti siamo alleati di tutte le imprese, non solo dei nostri clienti.

Per dati di sintesi e richiedere il rapporto Clusit, clicca qui

Questo articolo è stato pubblicato sul numero 75 di V+: puoi scaricarlo, per intero e gratuitamente, qui

Maria Bietolini

Maria Bietolini